Ya hemos hablado anteriormente del Ransomware, un tipo de malware que «secuestra» la información de nuestro disco duro encriptándola y amenazando con eliminarla por completo sin posibilidad de anular el proceso si no pagamos por recuperarlos. Durante las últimas semanas ha comenzado a extenderse desde Reino Unido uno de ellos, el llamado Cryptolocker. ¿Cómo podemos mantenernos a salvo?

El funcionamiento es tan simple como peligroso, y la forma de infectarnos pasa por ejecutar algún tipo de código malicioso disfrazado, ya sea un archivo adjunto al correo o cualquier otra proveniencia, valiéndose de agujeros de seguridad de software desactualizado en nuestro equipo. ¿Qué quiere decir esto? Pues que tengamos cuidado de los archivos que abrimos y que procuremos tener actualizado nuestro sistema operativo y demás software de protección.

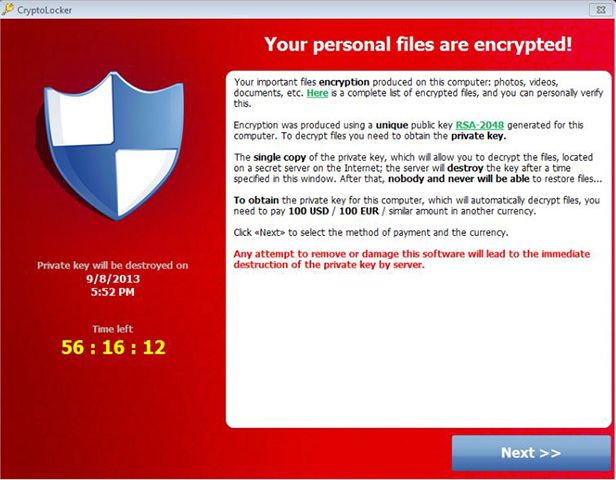

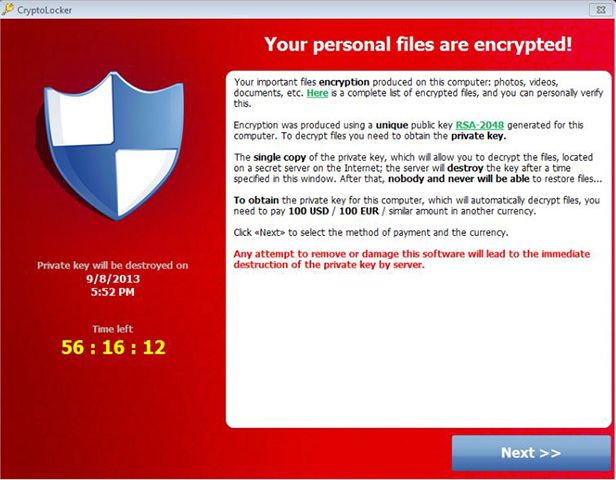

En caso de vernos infectados, nos aparecerá una ventana como la adjunta en la captura en la que se nos avisará de que muchos datos locales de nuestro equipo han sido encriptados, siendo la única forma de recuperarlos realizando un pago a través de diferentes métodos aosugeridos a «los captores». Eso sí, por mucho que nos pidan este supuesto rescate, nadie asegura que podremos recuperar nuestros archivos en caso de ceder, por lo que más vale prevenir que curar.

El programa hace inaccesibles los datos de nuestro equipo con formatos como .jpg, .doc, .xls y demás datos vulnerables y normalmente que contienen información personal. En España surgió un brote similar con el llamado virus de la policía que nos instaba a pagar una multa por haber visitado alguna página supuestamente ilegal. La diferencia es que al contrario que con aquel, Cryptolocker sí que es capaz de eliminar nuestra información.

Aunque no existen métodos específicos para eliminar este malware en caso de vernos afectados, sí que existe software para evitar que lo contraigamos como Anti Ransom. La empresa Bitdefender anunció que a finales de octubre fueron infectados más de 10.000 equipos en Estados Unidos, ofreciendo además su propia aplicación para evitar la encriptación de datos. Ya han surgido algunos casos bastante comprometedores: El departamento de policía de Massachusetts vio afectados sus sistemas y ha tenido que pagar más de 1300$ para poder recuperar su información.

Aún así, repetimos, la mejor forma de protegerse es aplicar sentido común y comprobar la proveniencia de cara archivo que abrimos.

Muy buen artículo. Qué bueno que nos mantienen informados. Pero tengo una duda: ¿qué vulnerabilidades aprovecha este ransomware para infiltrarse en nuestros equipos? Gracias.

@Cristian Estamos encantados de que nuestros artículos te sirvan de ayuda. Respecto a las vulnerabilidades de Cryptolocker, no existen datos a ciencia cierta sobre las vulnerabilidades que aprovecha. La empresa de seguridad Emsisoft fue la primera en descubrir mediante ingeniería inversa algunos de los procedimientos que utiliza, aunque hasta ahora tan solo se han desvelado métodos preventivos de infección a partir de las trazas de registro y rutas de modificación que utiliza en Windows. Aquí puedes ver más información al respecto:

http://grahamcluley.com/2013/11/cryptolocker-protect/