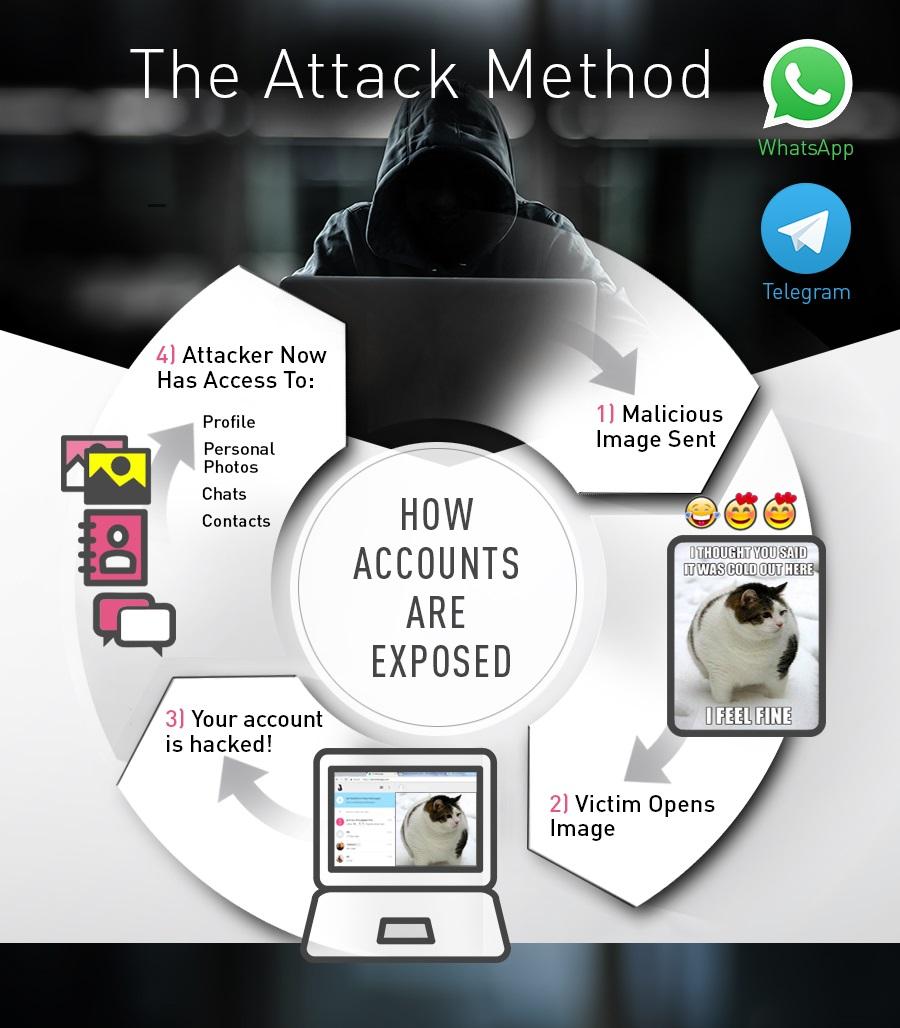

La empresa de seguridad Checkpoint desveló hace unas horas que habían encontrado una serie vulnerabilidad en el cliente web de WhatsApp que permitía a un atacante tener total acceso a contactos, conversaciones y documentos compartidos a través de código malicioso oculto tras lo que parece ser una inofensiva foto enviada por chat. Este problema es exclusivo de la versión web, aquella que necesita de un código QR enviado desde la app móvil para funcionar en cualquier navegador.

El agujero de seguridad se realiza mandando una URL a través de la llamada a un objeto FileReader desde la API de HTML5 utilizada por el cliente, problema que podría haber afectado a miles de usuarios que se habrían visto infectados con tan solo descargar y pinchar en la supuesta imagen. Checkpoint también ha expuesto que Teleram se ha visto afectado por un procedimiento muy parecido, pero rápidamente se han apresurado a desmentirlo ya que en su caso, además de descargar el archivo infectado, debemos intentar reproducirlo en una pestaña nueva, por lo que las condiciones son anómalas y poco probables.

En ambos casos, tanto el cliente web de Telegram como el de WhatsApp han solventado ya el error, y en este último caso un portavoz de la compañía ha contactado con varios medios para informar de la corrección, recalcando que han corregido el problema en muy pocas horas y que reiniciemos el navegador para que los cambios surtan efecto.

En este caso, el problema ha afectado tan solo al cliente web, pero no es la primera vez que la seguridad de WhatsApp está en tela de juicio tanto por los protocolos poco seguros (hace tan solo un mes que instauraron la verificación en dos pasos) que utiliza como por la cantidad de malware que ronda por la aplicación. ¿Solución? Ser extremadamente desconfiados y tener la aplicación actualizada a diario.

[…] comments […]

Recomiendo siempre cerrar la sesión de whatsapp web en el móvil y en el PC